13 minutes

Compte rendu Defcon 27 (2019)

Tout comme l’an dernier (2018), j’ai eu la possibilité de me rendre à Las Vegas pour la Defcon, j’en profite donc pour produire un petit compte rendu sur ce que j’ai eu la possibilité d’y faire et d’y voir (pas tout ce qui se passe à Vegas ne reste à Vegas :))

Introduction

Comme tous les ans depuis 1993, a eu lieu la Defcon à Las Vegas (Nevada). Initialement une petite conférence sans grande prétention réunissant une centaine de hackers dans un hotel de Las Vegas pour discuter de hacking, de législation, libertés et vie privée [1], la Defcon est devenue en 27 ans une des plus grosses – si ce n’est LA plus grosse – convention de « hacking » (au sens large) au monde (les chiffres officiels n’ont pas encore été publiés, mais le bruit court qu’il y avait environ 29.000 personnes). Je n’ai malheureusement pas pris beaucoup de photos, car la politique de la conférence veut qu’il faille demander l’autorisation aux gens susceptibles d’être visibles sur la photo si on a leur accord, et qu’il y a en permanence entre 50 et 100 personnes potentiellement visibles sur une photo. J’ai donc laissé tomber. C’est ironique dans la mesure où la conférence a lieu dans une ville hautement touristique où on est pris en photo à notre insu toutes les 15 secondes par des touristes, ou visibles sur des images de vidéo surveillance dans les hôtels ou dans la rue. Contrairement à l’année précédente, j’ai voyagé via United Airlines, de Paris CDG à Las Vegas via Chicago :

D’ailleurs l’aéroport de Chicago a des portions super sympa !

Et après environ 14 heures de trajet, Viva Las Vegas !

Dès l’arrivée, on est accueilli par des machines à sous :

Cette année, l’événement se tenait sur 4 hôtels de Las Vegas :

- Paris

- Bally’s

- Flamingo

- Planet Hollywood

Pour ma part, j’étais au Flamingo. Ces interminables couloirs ont un côté Shining (allez, viens jouer avec nous) :

L’avantage c’est que ces 4 hôtels se situent dans le même secteur.

En revanche, pour aller d’un endroit à l’autre, il faut compter pas mal de temps de marche : entre 10 et 15 minutes pour aller du Flamingo (où j’étais logé cette année) au Paris – durant les quelques jours passés à Las Vegas, j’ai marché environ 60km d’après mon tracker sportif :

Contenu

La Defcon étant une convention de « Hacking » au sens large, on y retrouve des hackers de tous horizons, même si la tendance générale est à la bidouille informatique et/ou électronique. L’événement est suffisamment large pour être découpé en « villages » thématiques ; chacun pouvant être considéré comme une conférence à part entière sur un sujet donné. Je n’ai pas visité l’ensemble des « villages », mais voici la liste de ceux dans lesquels je suis allé jeter un œil :

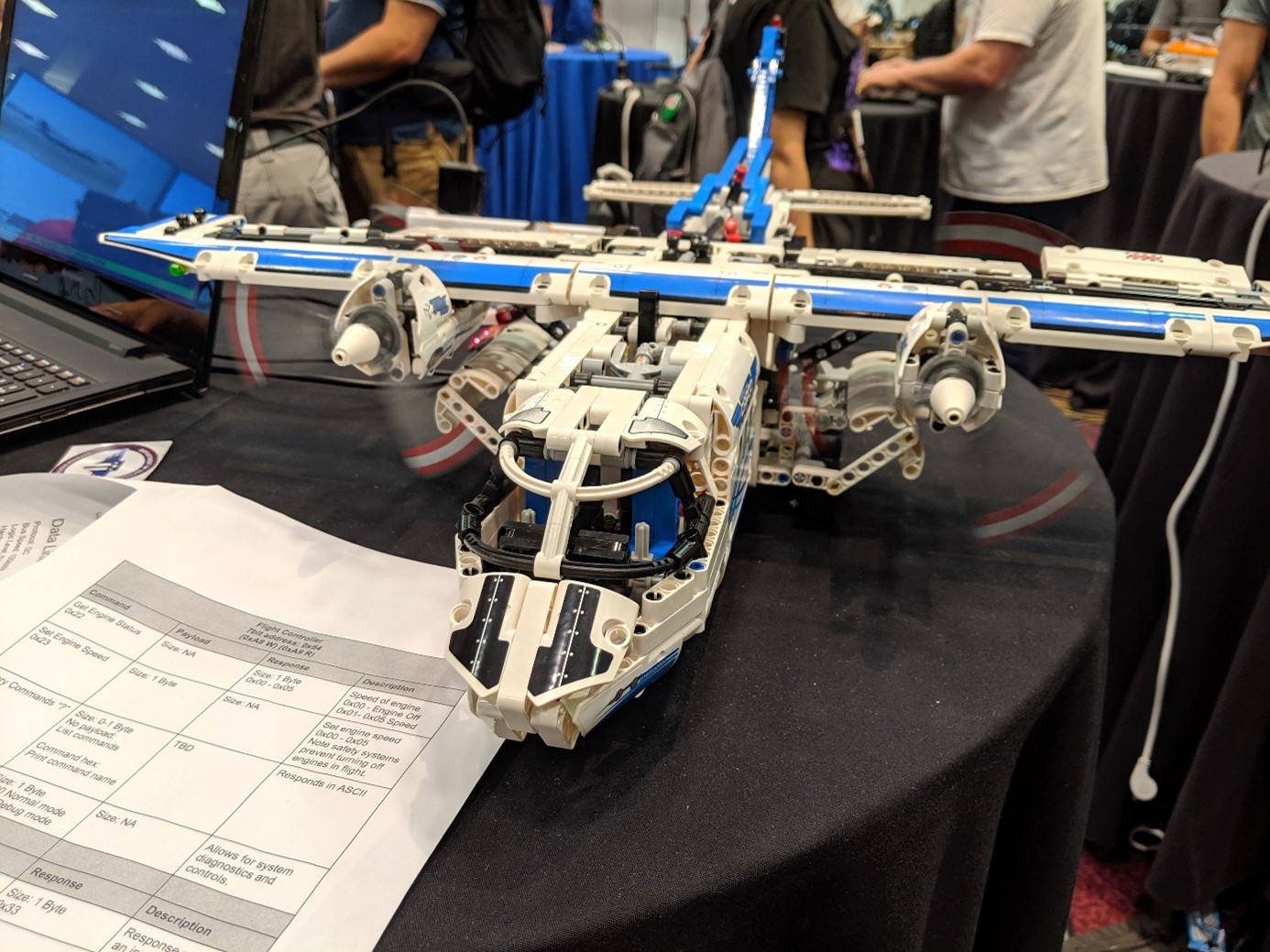

- Aviation village : lié à la sécurité de l’informatique des avions/hélicos. On pouvait y trouver un simulateur de vol de F35 avec un véritable instructeur de l’armée américaine, ainsi que des maquettes d’avions en Légo (du style Lego mindstorms) embarquant des pièces industrielles similaires à celles que l’on peut trouver dans certains avions, le but étant d’essayer d’en prendre le contrôle.

- Blue Team village : orienté réponse à incidents et forensics, avec un panel de présentations sur le sujet, ainsi que des workshops (ateliers) et même un CTF (OpenSOC CTF) simulant un environnement en cours d’attaque, le but étant de détecter et repousser les attaquants. Ce CTF est devenu l’un des plus importants de la Defcon, au point que l’équipe l’ayant remporté cette année s’est vue décerner un « Black Badge » Defcon, lui octroyant ainsi un accès à vie à la Defcon.

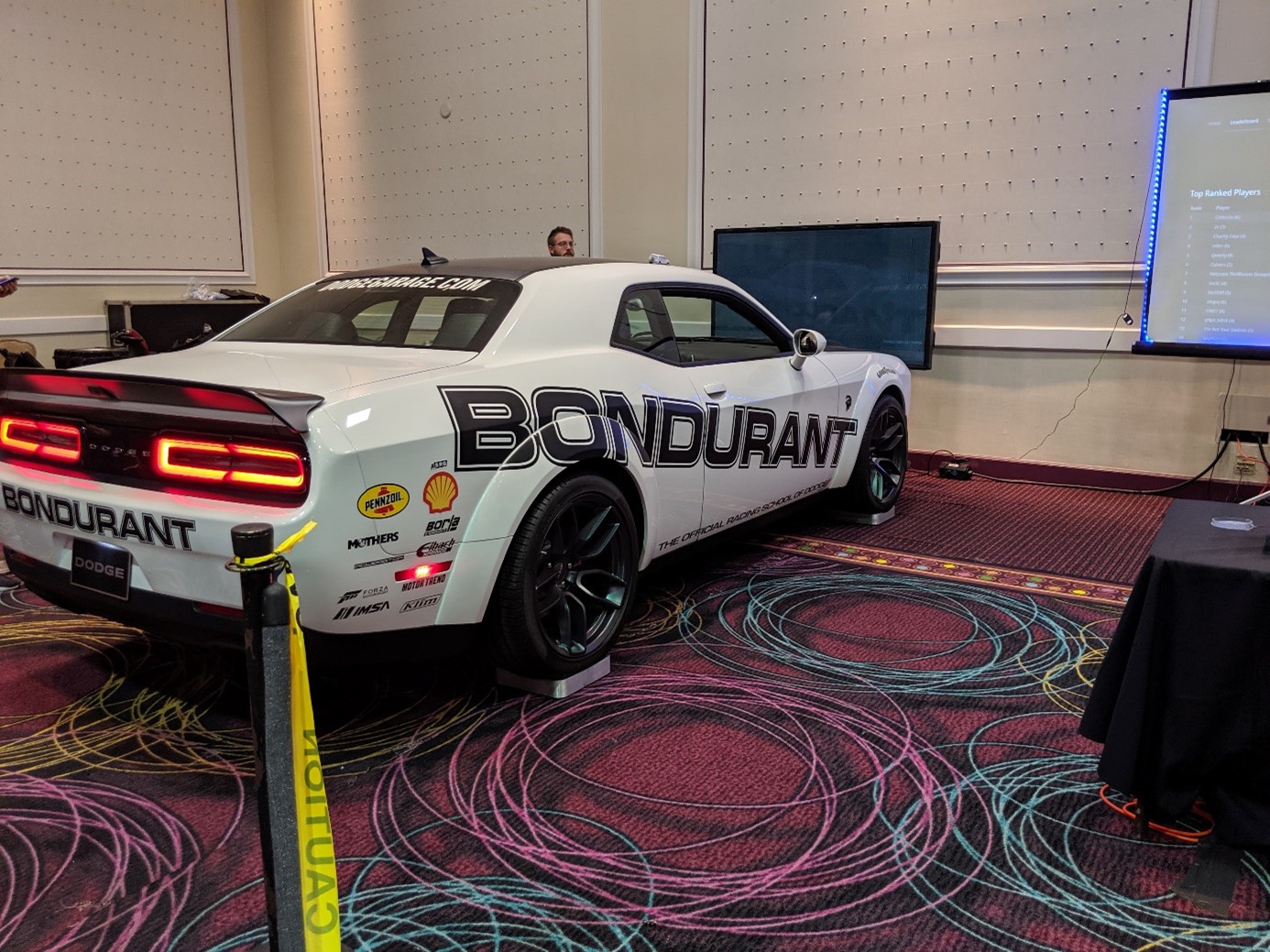

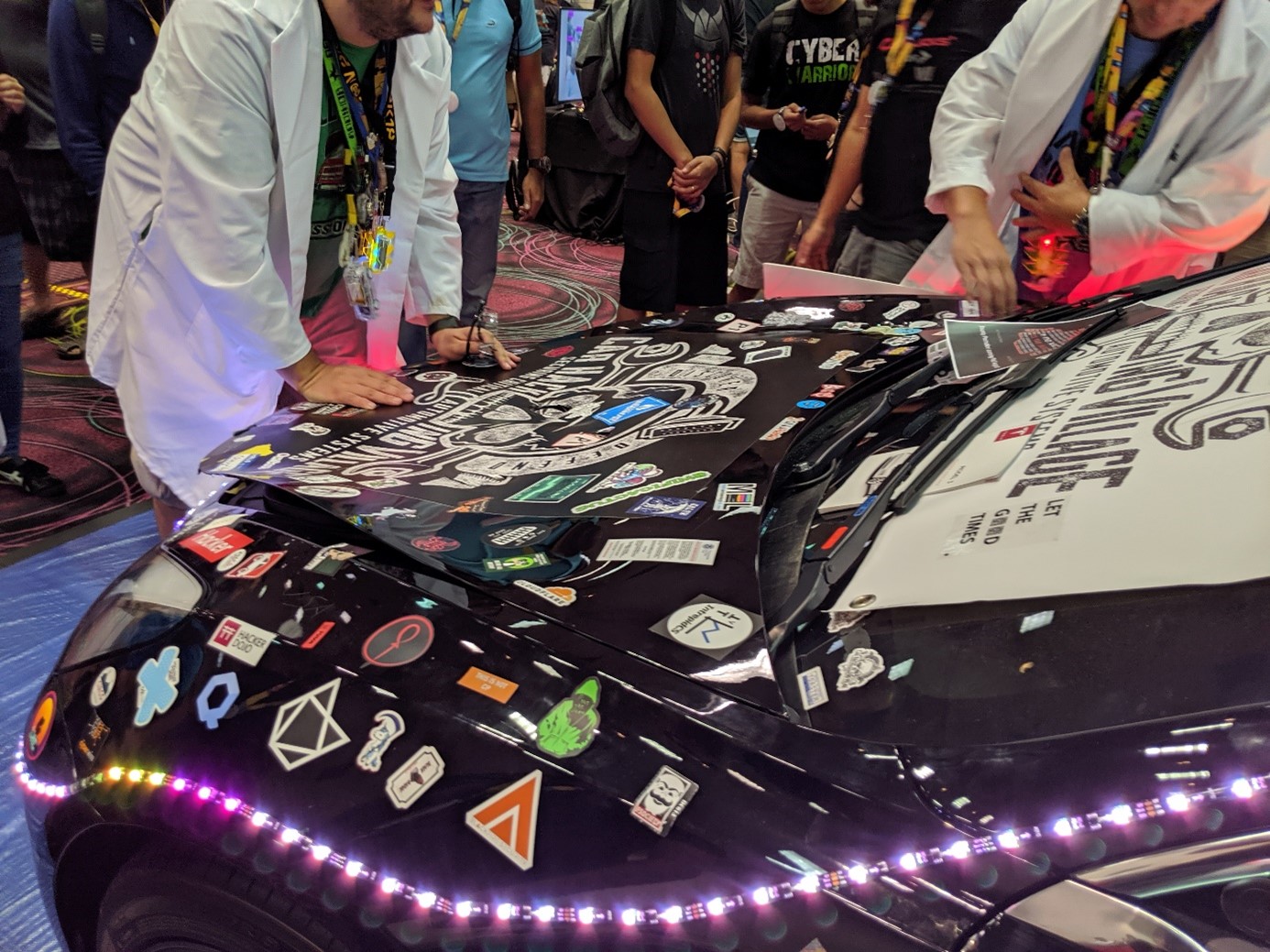

- Car Hacking village : même principe que le village Aviation, mais sur des voitures. Plusieurs modèles de voitures étaient ainsi présentés, et le but était de « hacker » ces véhicules. Il y avait par exemple une Tesla, fermée, il fallait ainsi l’ouvrir de l’extérieur. La pauvre voiture était par contre dans un sale état à la fin de la conférence. Etait également présente une DODGE bidouillée pour servir de simulateur de conduite (volant à retour de force, inclinaison du véhicule, etc). Je n’ai malheureusement pas pris de vidéo de ce moment de conduite, mais je peux maintenant dire que j’ai piloté une Dodge Hellcat !

- Hardware Hacking village : je n’ai fait qu’y passer sans m’y attarder, mais c’est le coin des bidouilleurs d’électronique. Tous les ans, le badge Defcon est une pièce d’électronique qui renferme un challenge ; c’est généralement ici qu’il faut se rendre pour trouver le matériel requis pour résoudre ce challenge (fers à souder, sondes JTAG, oscilloscopes, …). La pile de mon badge a malheureusement rendu l’âme assez vite, et je pense que je n’étais pas le seul dans ce cas, car les magasins alentours ont été dévalisés ; je n’ai donc pas cherché plus que ça à faire le challenge du badge. Je m’y mettrai par contre dans le courant de l’année 😊

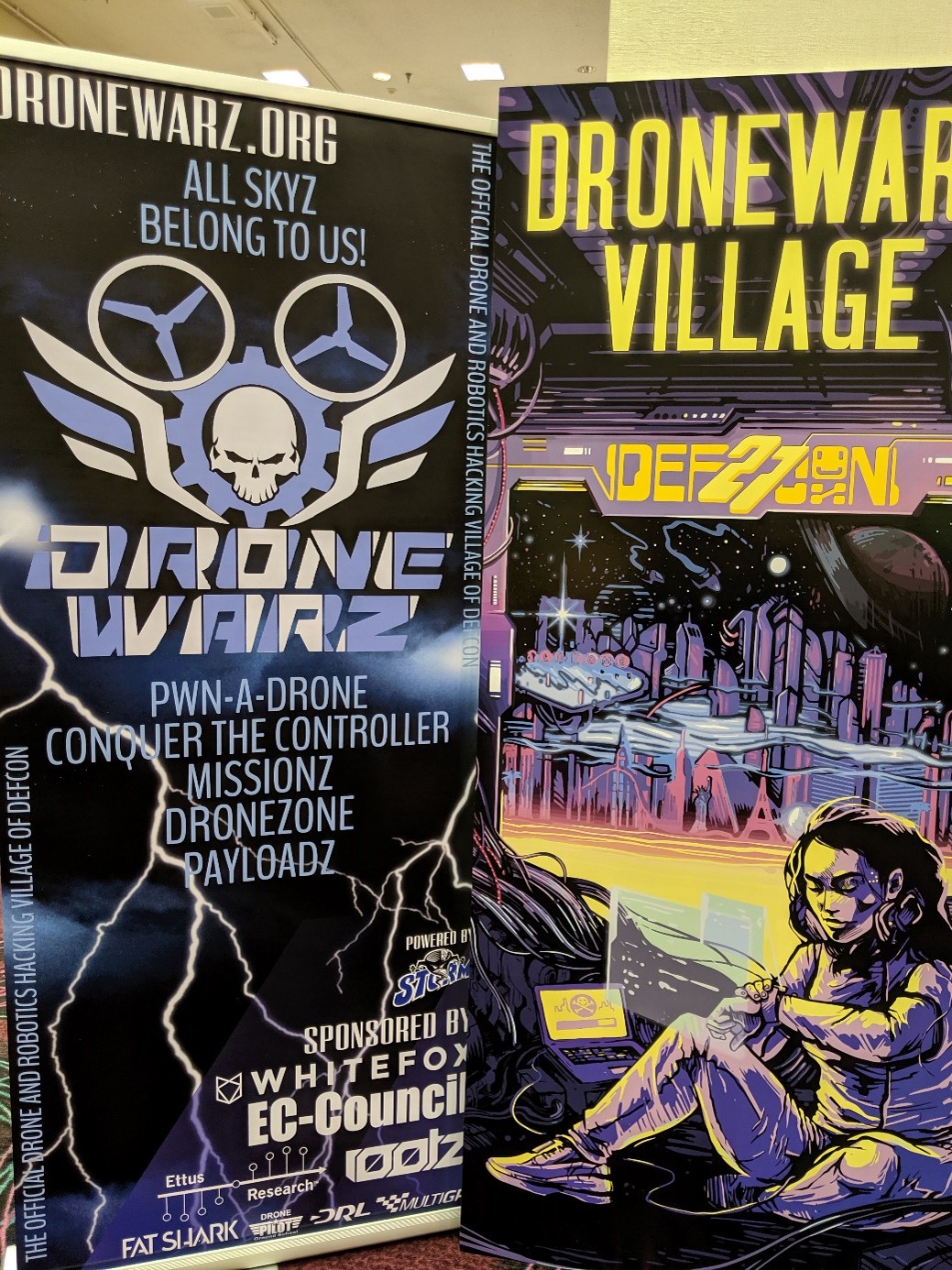

- DroneWarz village : le titre est assez explicite, il y avait un certain nombre de drones (le même style que l’on peut trouver dans le commerce) et le but était d’en prendre le contrôle.

- Ethics village : un simple tour en coup de vent dans ce village dont la thématique tournait autour de l’éthique (au sens large) dans nos boulots. Une présentation tournait autour des répercussions liées aux attaques informatiques, en particulier dans le cadre de « l’attribution » d’attaques (dire qui est derrière telle ou telle attaque). Imaginons une attaque contre un système d’information qui aboutit à une coupure de courant, et qu’il n’y a pas de morts. Attribuer l’attaque à un état risque de déboucher sur une guerre qui engendrera des morts. Un débat intéressant. Il y avait des militaires de l’armée américaine pour qui cela ne posait pas de problèmes éthiques 😉

- Hack the Sea village : j’y suis passé en coup de vent, voire une tornade, car point de passage obligé pour se rendre à l’aviation village. Même principe d’ailleurs, mais orienté informatique sur les bateaux.

- Monero village : j’y suis passé le tout dernier jour. Monero est une crypto-monnaie, au même titre que Bitcoin ou Ethereum, mais avec une approche plus orientée privacy et disposant d’une communauté très impliquée sur ces thématiques. Il y avait un petit challenge. Je n’y ai pas passé énormément de temps ; juste assez pour ne pas avoir un score vierge à la fin 😊

- Packet Hacking village : comme tous les ans, le packet hacking village dispose d’un TAP sur le réseau ouvert de la Defcon, le but étant de fouiller le réseau à la recherche d’informations de connexion (logins, passwords) qui transitent en clair sur le réseau. A noter, cette année il y avait des identifiants SSH (probablement du SSHv1, mais ça me semble étrange) ainsi que des identifiants sniffés d’un clavier bluetooth ou logitech. D’habitude il s’agit d’identifiants transitant en clair vers des sites ou services ne proposant pas de SSL (http, imap, …).

- Red Team Offense village : c’est le village dans lequel j’ai naturellement passé le plus de temps, car orienté « pentest ». La notion de « red-team » ici est très exagérée, c’est peut-être ma seule déception. Je m’attendais à du red-team au sens auquel on l’entend traditionnellement, comme étant du test d’intrusion visant les 3 domaines d’une organisation : physique/humain/réseau. Néanmoins, les talks étaient assez intéressants, et les workshops assez prenants. 5 workshops étaient proposés. Je ne les ai malheureusement pas tous faits car il y avait énormément de monde (un temps maxi était généralement alloué, pour éviter que les gens monopolisent les tables). Si le village est reconduit l’an prochain, j’envisage de leur apporter mon expertise sur le sujet 😊

- Tamper Evident village : un village qui tourne autour de la protection physique des scellés. Des enveloppes/boites protégées par des scellés divers étaient proposées, avec du matériel susceptible d’aider à les ouvrir (injection d’acetone, par exemple, avec des seringues).

- Wireless village : orienté attaques sur tout un tas de technologies sans-fil, dont tout ce qui est 802.11 (wifi), bluetooth, etc.

Workshops

Comme tous les ans depuis quelques années, un certain nombre de workshops officiels sont disponibles. Malheureusement, les places sont « chères » : environ 20 places disponibles par workshop. Fort heureusement, chaque village dispose de ses propres workshops. De mon côté, étant orienté pentest, je suis allé faire les workshops du village Red Team. Les workshops suivants étaient proposés :

- Introduction au red-team (très peu de pratique, juste la génération d’une backdoor avec des outils publics, et quelques définitions)

- Hacking d’applications web (introduction aux vulnérabilités web type injections SQL, XSS, …)

- Sabotage (orienté attaques sur des équipements réseau type Cisco)

- Cyber attack techniques (deux scénarios d’attaque visant à faire des rebonds sur un réseau interne. Les scénarios étaient l’accès à un réseau après l’envoi d’un document piégé par mail, et l’exploitation d’une vulnérabilité dans Apache Struts)

- Introduction au développement d’exploits (explicite, initiation aux vulnérabilités dites « applicatives » type stack overflows et exploitation)

- Russian Red Team (challenge d’adolescent consistant à effectuer des petits challenges tout en buvant de la vodka à intervalles réguliers)

Talks

Il y avait 4 tracks principales simultanées, auxquelles on peut rajouter une track par village. Donc autant de présentations ayant lieu en même temps (ainsi que les workshops dans les différents villages). De plus, la plupart des présentations étaient filmées et seront disponibles en streaming sur Youtube dans quelques semaines/mois (normalement d’ici le mois de Décembre au plus tard, ou sinon en achat sur https://www.defcononline.com/ pour une certaine somme pas forcément très intéressante). C’est pour cette raison que j’ai privilégié les workshops et autres activités, plutôt que les présentations. Dans la plupart des cas, il y avait une file d’attente assez conséquente pour entrer dans les salles, il m’est donc arrivé à quelques occasions de rentrer à ma chambre d’hôtel pour voir certaines présentations. Voici un bref résumé de celles que j’ai pu suivre :

- Breaking Google Home : Les auteurs expliquent l’architecture d’une enceinte Google Home et son fonctionnement. A l’aide de la commande « curl » ils ont réussi à discuter avec le Google Home via le protocole CAST (sur son port 8009) qui permet à l’équipement d’ouvrir une page web arbitraire avec son navigateur Chrome embarqué. A partir de là, s’attaquer au Google Home revient à s’attaquer à n’importe quel ordinateur de bureau équipé de Chrome. De là s’ensuit une chaine de vulnérabilités aboutissant à l’exécution de code arbitraire sur le produit.

- Infiltrating remote intranet like NSA: ici il s’agissait d’une présentation sur des vulnérabilités identifiées dans des solutions de VPN assez largement déployées (Fortigate et Pulse Secure) permettant d’accéder aux réseaux de certaines entreprises par un des rares vecteurs d’accès à ce dernier, exposé sur internet (après tout, nombre d’entreprises n’hébergent plus forcément leur messagerie ou leur frontal web). Le titre de la présentation fait référence à une fuite d’outils de la NSA il y a 3 ans, ces derniers ciblant des équipements réseau, de type firewalls et VPN. A noter, ces derniers ont également publié, avant Defcon, les résultats de leurs travaux sur une solution VPN de Palo Alto, contenant également des vulnérabilités. Cette présentation souligne l’importance de faire auditer l’ensemble de sa surface d’attaque, et pas uniquement les sites web en façade, car des attaquants n’hésiteront pas à aller taper sur certaines surfaces.

- Your car is my car: ici l’orateur nous explique comment fonctionne le démarrage sur différents types de voitures (dans son exemple, vu le logo sur le volant, c’est une Subaru). Il dialogue avec la voiture à l’aide du bus CAN. Après avoir expliqué comment fonctionne le processus de démarrage et de sécurité, une démo de démarrage de la voiture à l’aide d’un ordinateur branché à l’arrache sur le démarreur est faite, et la voiture finit par avancer. Puis une partie sur un démarreur « connecté » installable dans plusieurs modèles de voitures. L’orateur explique déjà comment il fonctionne, comment il a trouvé certaines vulnérabilités dans le site web permettant de contrôler le véhicule à distance (au hasard, une SQLI permettant de contourner l’authentification). Puis il diffuse une vidéo d’une démo où, isolé du monde pendant un mois en pleine nature avec sa voiture, il en a pris le contrôle à distance et la démarre en pleine nuit. Dans le fond, cette présentation m’a conforté sur mes connaissances sur le sujet, dans la mesure où je m’y suis intéressé lorsque j’ai acheté ma voiture il y a quelques mois, et que j’ai envisagé de la hacker (dans certaines limites, étant donné que c’est du leasing 😊)

- How you can buy AT&T, T-Mobile and Sprint real-time location data on the black market : ici c’est un journaliste de VICE (Joseph COX) qui explique comment fonctionne le business des données de géolocalisation de téléphones mobiles, accessible dans certains cas pour des motifs « légitimes » (enquêtes par exemple), et comment certains brokers profitent de leurs accès à ces données pour revendre de la géoloc à la demande moyennant une certaine somme.

- GSM, we can hear everyone now: les orateurs sont experts en sécurité chez Blackberry, et ré-expliquent certains concepts de sécurité A5/* et comment ils ont réussi à faire du cassage quasiment à la volée (bon ok, de l’ordre de 1h de cassage) avec du matériel assez facilement accessible (de l’ordre du matériel SDR standard).

D’autres présentations étaient intéressantes dans certains villages, comme par exemple le « Ethics village », qui proposait un talk sur l’éthique liée à l’attribution dont je parlais un peu plus tôt, ou « Adventures in smart buttplug penetration (testing) » sur la sécurité de l’IoT, en particulier certains types de sextoys.

Il faut également retenir le fait qu’il faut se méfier des articles de presse disant « les hackers peuvent prendre le contrôle de X ou Y en 42 secondes ». C’est généralement du titre sensationnel. En réalité, c’est la démonstration qui ne dure pas plus d’une poignée de secondes. Cette démonstration est généralement le fruit de mois de travail, consistant en l’étude du logiciel/matériel visé, savoir comment il fonctionne, de quoi il est fait, afin d’y déceler des vulnérabilités (parfois après des semaines de fuzzing), comprendre la racine de la vulnérabilité (car parfois, un plantage peut n’aboutir à rien) et enfin produire un code d’exploitation fiable qui aboutit au résultat escompté (un interpréteur de commandes en général, ou toute autre action pertinente au regard du périphérique audité, comme démarrer une voiture par exemple). Tous ces chercheurs ont parfois passé des mois entiers avant d’arriver à leur résultat, et résumer leur travail par « ça prend 2 minutes pour faire X » est une insulte à leur travail, car ça donne l’impression que n’importe qui peut s’asseoir devant le produit en question et le contourner en quelques secondes. Les « 0days » coutent très cher, ce n’est pas sans raison 😉

Je termine ce CR avec quelques photos de Las Vegas et du voyage en lui même, en mode touriste. La ville est beaucoup plus “instagrammable” que Paris :

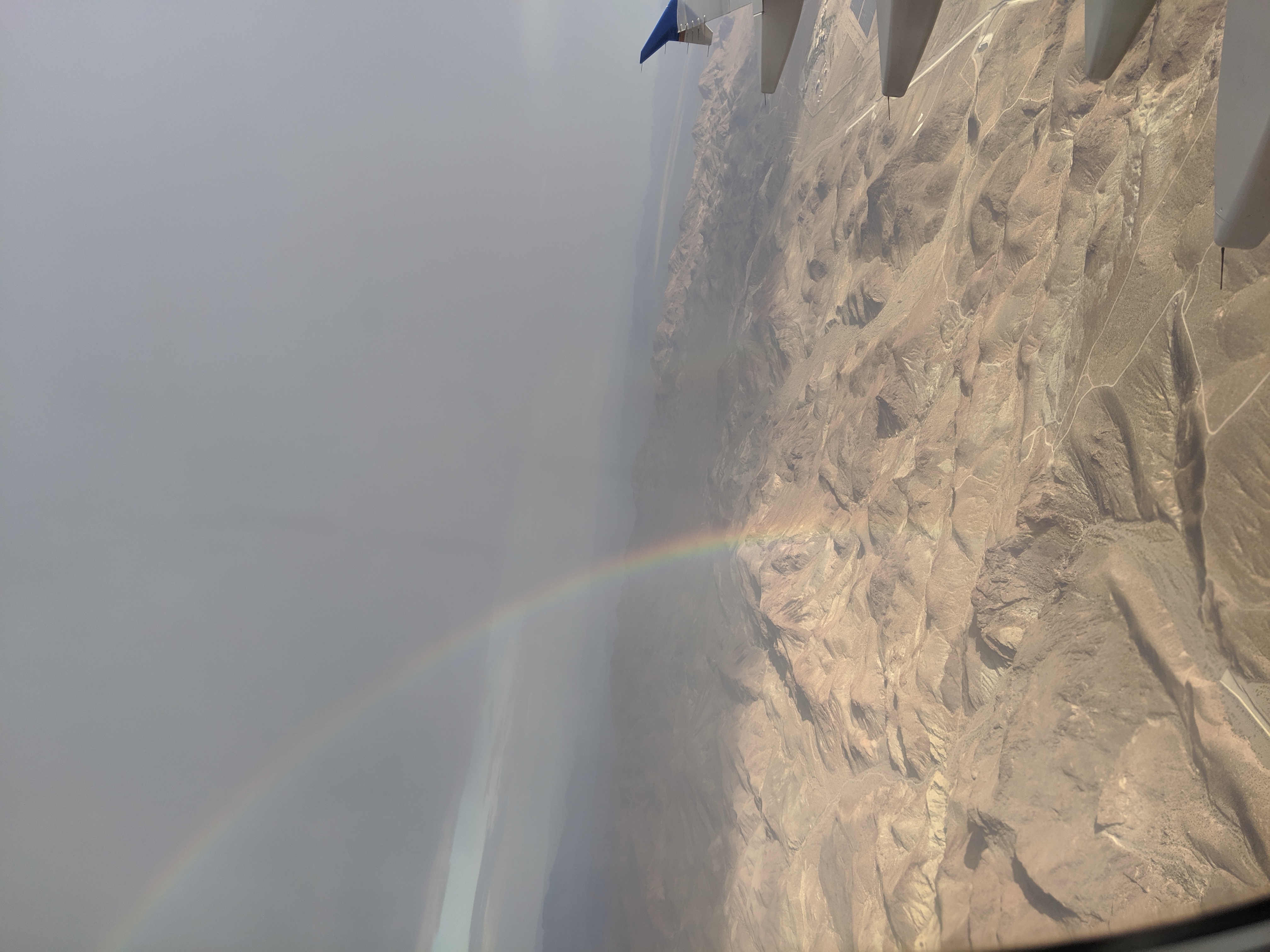

Accueilli par un arc en ciel avant de se poser à Las Vegas :

Même les ascenseurs se font hacker

Les parisiens ne sont pas perdus

Les couleurs de nuit sont super (il y a un reflet à cause d’une vitre anti-suicide)

D’ailleurs, le Bellagio rend super bien de nuit

2562 Words

2019-08-21 17:24