21 minutes

Compte rendu BlackHat US / Defcon 26

Note: Ce compte-rendu a été rédigé dans la foulée de ces deux conférences et s’adressait à un public peu ou pas technique, mais je n’ai choisi que récemment de le publier sur ce blog. Une partie de son contenu est probablement dépassé, voire même totallement faux. Il faut donc le placer dans son contexte de l’époque. J’essaie dans la mesure du possible de corriger certains points, mais je ne garantis rien. Pareil pour la mise en page. Il n’est pas exclu que des petites modifications soient faites dans les semaines à venir.

La (conférence) Black Hat US est l’une des plus anciennes conférences sur la sécurité informatique. Montée initialement par Jeff Moss (The Dark Tangent) en 1997 qui est également à l’origine de la Defcon (qui se tient la même semaine) quelques années plus tôt. Les deux conférences ont lieu à Las Vegas aux Etats-Unis, en général durant la 2e semaine du mois d’Août.

Trajet / Hôtel / L’expérience Las Vegas

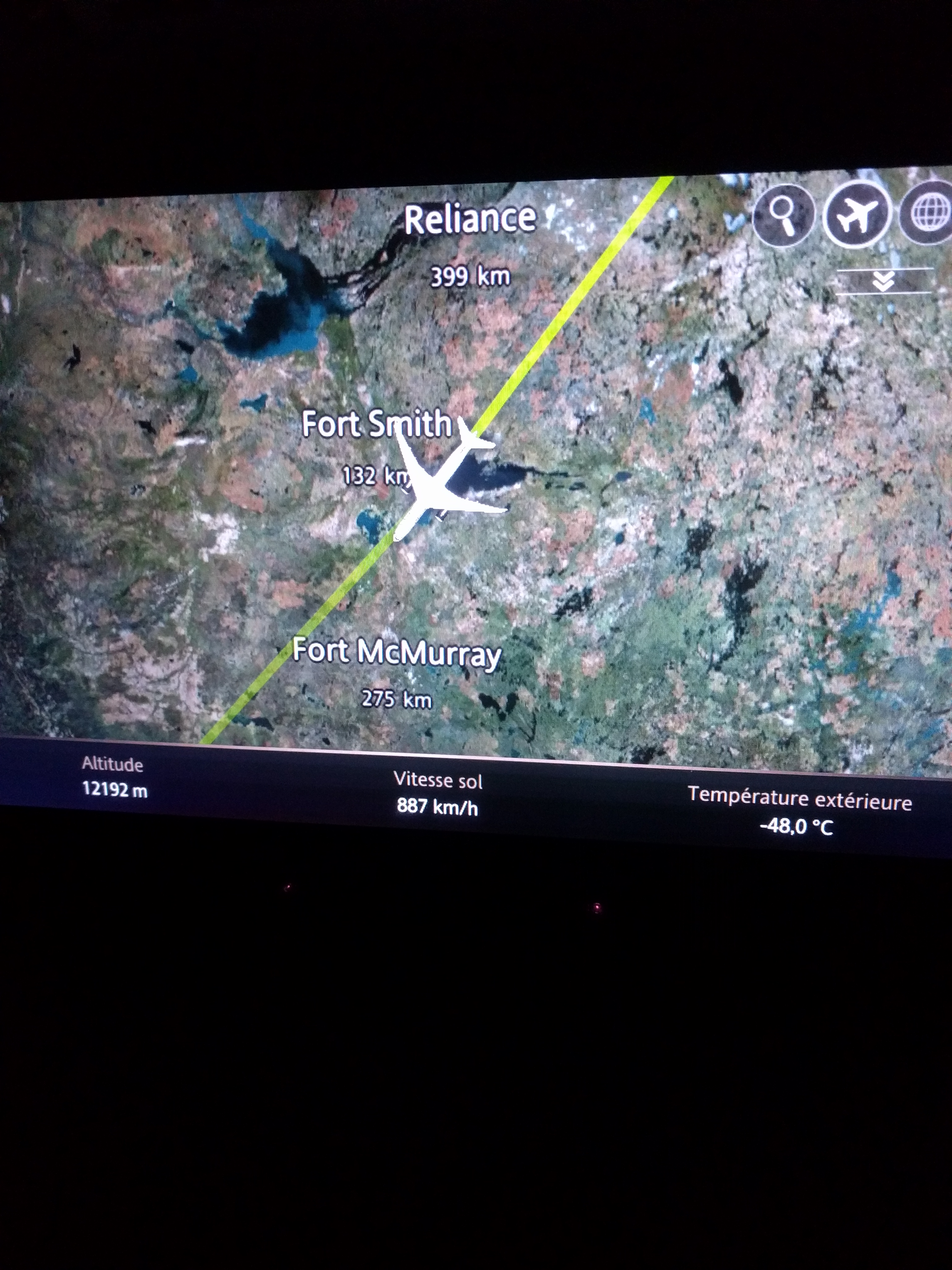

Départ Paris-Roissy vers 10h30 (en me levant autour de 5h pour être à l’aéroport autour de 8h) direction Vancouver, et correspondance pour Las Vegas. J’ai pu voir de magnifiques paysages en survolant le Groenland. Au retour je suis passé par Montreal.

La récupération des bagages s’est faite sans difficultés. Ce qui m’a frappé en mettant le nez dehors, c’est la température. Il faisait 44°C, c’était étouffant. Tout est ultra climatisé.

J’étais logé au Gold Coast Hotel, à 15 minutes à pied du Caesar Palace. La vue n’était pas la meilleure, mais j’étais pas là pour le paysage :

A l’intérieur, c’est surtout un casino un peu glauque :

Au Caesar Palace, il y a de purs hot dogs :

Et des halls magnifiques :

Black Hat US 2018

La Black Hat en elle même, c’est 6-7 présentations (“briefings”) en même temps. Il faut donc choisir soigneusement ce que l’on souhaite aller voir, sachant qu’il n’est pas rare que deux présentations intéressantes aient lieu en même temps. En parallèle, il y a un “Business Hall” où différentes entreprises vendant des produits de sécurité exposent leurs solutions, un “Arsenal” où des développeurs d’outils (le plus souvent open source) font des démonstrations, ainsi que des workshops (des formations sur 2 à 4 jours).

Mon hôtel n’était pas forcément à proximité immédiate de celui où se tenait la BlackHat (j’étais au Gold Coast Hotel), j’ai donc vite choisi de me déplacer en Uber après n’avoir rien compris au système de bus de la ville. Au niveau du programme, vu qu’il y avait un grand nombre de briefings en parallèle, je me plantais devant le programme en choisissant soigneusement les présentations auxquelles je voulais assister. Manque de chance, pour assister à la keynote il fallait se lever tôt, la salle était blindée. Je me suis contenté de suivre en partie depuis le couloir où elle était retransmise. Dans tous les cas, je donne un résumé de ce que j’ai pu comprendre des présentations, il est possible que sur certains points j’ai pu mal comprendre. Je vous renvoie vers les présentations, disponibles sur Youtube (en général elles sont déposées quelques mois plus tard):

Keynote: Jeff Moss (organisateur) et Parisa Tabriz (Google P0)

Jeff Moss introduit la BlackHat en parlant de l’évolution de la sécurité et illustre son propos en disant que les grandes avancées en la matière sont généralement du fait d’industriels (il n’en cite pas) qui ont imposé certaines choses. Il précise également que de nos jours, la sécurité INFORMATIQUE a un rôle important dans le monde “réel”. Sachant qui allait parler juste après lui, et son rôle, je savais qu’il était question, entre autres, de Google, dans les “industriels”. Effectivement, l’intervention de Parisa Tabriz tourne autour de l’apport de Google à la sécurité informatique, au travers de Google Chrome (qui accessoirement est le navigateur le plus sécurisé du marché, de par son architecture), en donnant diverses anecdotes sur ce fameux cadenas dont tout le monde parle, ou parlait plutôt, parce que ça change (une étude “scientifique” sur l’aspect UX de la chose co-écrite par une des devs de l’équipe de Chrome a même été cité), expliquant le cycle d’évolution de la chose pour passer d’un “cadenas” (que certaines ont pris pour un sac à main) à un message “secure” ou “not secure”. Certains chiffres ont été donnés pour illustrer le fait que ça a incité un certain nombre de sites à passer en SSL/TLS. Les initiatives telles que Let’s Encrypt ont également été citées dans le genre vecteurs d’amélioration de la sécurité globale.

Le travail de GP0 (Project Zero) a également été évoqué. C’est une équipe créée en 2014 ayant pour but de rendre plus difficile l’exploitation de vulnérabilités, en s’attaquant à tous types de produits (et pas uniquement ceux utilisés par Google, comme le fait leur équipe de Security Engineers). Ils s’attaquent à des produits phares du marché (Windows, divers antivirus, Adobe Flash, etc). Ils ont une politique stricte de divulgation des vulnérabilités. L’éditeur dispose de 90 jours pour prendre connaissance d’une vulnérabilité, et la corriger, avant qu’elle ne soit rendue publique par Google. Là encore, un certain nombre de chiffres ont été donnés sur l’amélioration du processus de correction des vulnérabilités par les éditeurs (genre ceux qui mettaient 6 mois pour corriger une vulnérabilité en invoquant le fait qu’ils doivent faire des tests de non régression, pour remplacer un strcpy par un strlcpy par exemple). Enfin, des conseils ont été donnés aux éditeurs souhaitant faire avancer les choses également.

MIASM

Présentation de MIASM, un Framework de reverse engineering, existant depuis des années (2011) mais rendu public ces dernières années. Développé par des ingés sécu du CEA. Une présentation rapide de l’outil et de ses fonctionnalités phares (représentation du code compilé en langage intermédiaire (IR)) est faite, tout en invitant à se rendre sur le site pour plus de détails. Par la suite, plusieurs études de cas sont faites, partant d’une bête fonction (genre un strlen), jusqu’au reverse engineering d’une fonction cryptographique d’un malware exécutant sa propre machine virtuelle (un ZeusVM), puis la présentation d’un outil développé avec ce Framework, par le second intervenant.

Pause-repas

Ouais, en général je prenais ma pause repas autour de 11h15 pour éviter le rush de midi.

Reverse Engineering d’une carte mémoire Wi-Fi + exploitation de vulnérabilité

Une carte mémoire, type SD, qui embarque un chip Wi-Fi permettant de connecter la carte mémoire au réseau, directement. L’intérêt est par exemple de pouvoir accéder à ses photos directement, depuis son téléphone ou son ordinateur, lorsqu’elles sont prises avec un véritable appareil photo, sans extraire la carte mémoire. Ici il s’agissait des Toshiba Flashair. L’auteur s’est amusé à chercher une vulnérabilité là-dessus. Il a donc présenté sa démarche, partant de la recherche de points d’entrée à l’exploitation d’une vulnérabilité (affichant une calculette en ascii pour la blague) en passant par la recherche documentaire sur l’architecture matérielle. Finalement, une démo est faite en direct de l’exploitation d’une vulnérabilité dans le processus de mise à jour du firmware de la carte, en soumettant un firmware un peu foireux. A noter, la partie reverse engineering a pu être faite grâce à MIASM (cf. présentation précédente). Un point intéressant, ça a demandé environ 3 ans à l’auteur (pas à temps plein évidemment).

De la workstation à l’admin de domaine

Présentation par Sean Metcalf (adsecurity.org, qui est une excellente ressource sur le sujet). Il donne quelques exemples de mesures de sécurité qu’on (les praticiens de la sécurité) essaye de pousser en entreprise, mais qui sont parfois un peu mal implémentées. Un premier exemple est avec le 2FA (genre DUO), et une sorte de race condition, où l’attaquant va essayer de se connecter au compte de sa victime plus ou moins en même temps qu’elle. La victime va donc avoir 2 notifications rapprochées dans le temps. Mettant ça sur le compte d’un bug, ou se demandant laquelle est la bonne, la victime va valider les deux. Un autre exemple est donné avec la possibilité de fallback en mode SMS dans certains cas, avec l’exemple de l’attaquant en mesure de définir son propre numéro de téléphone. Bref, une implémentation mal CONFIGUREE du 2FA qui permet de contourner la chose. Autre exemple donné, les secure vaults (genre cyberark), avec le cas d’un malware capable de copier le contenu du presse-papier: puisque l’admin ne tape plus le mot de passe mais le copie depuis son keepass ou son cyberark, autant aller le récupérer là. L’idée était d’enchainer sur comment implémenter une architecture AD sécurisée qui utilise du 2FA et des vaults. Etrangement, son réseau en plusieurs tiers m’a rappelé l’architecture en silos préconisée par l’anssi. Quoi qu’implémenté de manière sensiblement différente.

Jumping airgap

Talk de 25 minutes. J’y suis allé parce que j’ai toujours trouvé fun de chercher des moyens d’exfiltrer de l’information d’un poste non connecté à un environnement sous mon contrôle. J’ai été un peu déçu par le talk qui finalement, n’était qu’une sorte de l’état de l’art du domaine, avec des démos filmées, pas vraiment parlantes. C’est instructif, mais finalement, il est vivement conseillé d’aller sur le site du speaker. A noter, il est Israélien et exposait des techniques ayant été vues dans stuxnet, plus connu comme étant le malware ciblant des systèmes du nucléaire iranien non connectés à internet. Et le reverse engineering de ce malware a mis en évidence un mécanisme de jumping d’airgap et a été attribué aux israéliens. Coincidence ?

Pwnie Awards

Comme tous les ans depuis 10 ans, remise de petits poneys (pwnie -> poney) pour récompenser le meilleur du pire de la sécurité informatique (meilleures vulnérabilités, vulnérabilité la plus hype, la pire réponse faite à un chercheur en sécurité, etc). Un lifetime achievement a été décerné à Michal Zalewski. Ce nom ne parle probablement pas à grand monde, mais c’est un des premiers noms dont j’ai pu entendre parler il y a 23 ans quand j’ai commencé à m’intéresser au sujet. Il a écrit un bouquin (“silence on the wire”) qui il y a bientôt 20 ans décrivait des attaques qui à l’époque étaient juste hypothétiques, mais que certains ont réussi à mettre en oeuvre quelques années plus tard. En 2012, il a écrit un autre bouquin sur la sécurité web, dont les principes ont été mis en œuvre chez Google pour Chrome (normal, il bossait chez Google jusqu’à récemment). Si vous vous demandez ce que sont les vulnérabilités “hype”, c’est généralement celles dont on entend parler dans la presse en mode “cette vulnérabilité va faire tomber internet”, et qui en fait ne servent à rien.

Forensic sur des machines de vote en Virginie

Le speaker explique qu’il a pu récupérer un certain nombre de machines de vote décommissionnées de Virginie. Il a aussi pu récupérer un dump des partitions pour faire un peu de forensics dessus. Il nous a fait part de ses trouvailles, sans pour autant faire de conclusions (c’est la base du forensic, juste des faits). En vrac, un Windows XP qui n’a jamais été mis à jour entre 2002 et 2014 (quand les machines ont été retirées). Tentative d’exploitation d’une MS03-XXX mais sa démo n’a pas marché parce que son script, préparé à l’avance, n’avait pas la bonne IP. Le mec n’a pas l’air pentester donc il n’a pas voulu fouiller dans son script, et a préféré laisser tomber. Il a aussi relevé des programmes foireux, genre de rip de CD/DVD, et des chants chinois. Pour finir, une timeline de l’utilisation du système lors de certaines journées d’élection précises (2012 par exemple) révèle que le binaire winvote.exe a été modifié en fin d’après-midi. La seule conclusion c’est que le vote manuel reste quand même beaucoup plus fiable.

Windows Notification Framework

WNF / Windows Notification Framework Présentation par Ionescu (probablement un des plus grands experts en internals windows) et Gabrielle de Quarkslab sur un système de notifications Windows pas du tout documenté. La présentation tourne autour du process de reverse engineering pour comprendre ce que c’est, à quoi ça sert, comment ça marche, … un véritable travail de reverse engineering, au sens traditionnel du terme (décortiquer une fonctionnalité pas ou peu documentée, dans le but de comprendre son fonctionnement).

So I became a Domain Controler

Benjamin DELPY (Banque de France) et Vincent le Toux (ENGIE) présentent leurs travaux respectifs sur l’implémentation des outils dcsync et dcshadow dans mimikatz. Initialement Mimikatz était juste un outil permettant de crawler la mémoire du processus lsass.exe de Windows pour en extraire des mots de passe en clair. Depuis Windows 8/2012 ça ne fonctionne plus, du moins par défaut. Cependant l’outil a depuis évolué pour extraire les informations Kerberos / AD (jetons Kerberos, hashs NTLM, clés de chiffrement, etc). Puis a été ajoutée une fonctionnalité, utilisant les API Windows, moyennant un compte d’administrateur de domaine, de demander au contrôleur de domaine de se synchroniser avec Mimikatz (dcsync). Puis dernièrement (bien qu’ayant été présenté initialement à la conférence bluehat en Israël, organisée par Microsoft), dcshadow, qui permet de se faire passer pour un contrôleur de domaine qui va “pousser” des informations, et demander au vrai contrôleur de domaine de venir se synchroniser. L’ensemble du processus est détaillé, une petite parenthèse sur Ping Castle est faite (outil permettant l’audit d’un AD).

Rampage: RowHammer - la suite

Les speakers sont ceux qui ont trouvé meltdown et spectre en fin d’année dernière. Ils présentaient là le principe de rowhammer, qui a maintenant 3 ans, et ce qui a été fait pour contrecarrer ce genre d’attaque, qui se base sur le fait d’aller lire continuellement une zone mémoire, en se basant sur le fait qu’une lecture mémoire entraine une réécriture, et qu’il peut arriver que d’un point de vue électronique, ça “bave” en allant écrire sur des zones adjacentes. Evidemment c’est très fortement dépendant du type de mémoire et de son standard (ddr3, ddr4, mode ecc, etc). La présentation se termine par une preuve de concept sur un OS récent et parfaitement à jour, avec une élévation de privilèges.

Practical Web Cache Poisoning

Ici, l’orateur bosse chez Portswigger (les gens derrière Burp Suite, qui est LE must-have du pentester). Il fait un rappel sur comment fonctionne la mise en cache pour réduire les temps de chargement (avec des systèmes comme Varnish par exemple), en particulier tout ce qui est relatif aux « saisies utilisateur » (les valeurs pouvant être contrôlées par l’utilisateur en gros). Finalement, l’auteur en vient aux faits avec quelques exemples réels datant de l’époque où il a fait sa découverte (des sites comme redhat, et d’autres « cachés » par cloudflare en ont fait les frais). Ses découvertes l’ont mené dans les entrailles de certains frameworks web descendant eux-mêmes de frameworks web (comme Zend par exemple) disposant de fonctions de mise en cache vulnérables depuis des années.

Unpacking the packed unpacker

Dernière présentation à laquelle j’ai assisté. Ici c’est Maddie Stone qui présente un cas de malware Android auquel elle a été confrontée dans son boulot à la sécurité du Play Store de Google (l’idée étant de retirer ASAP les applications Android malveillantes). Ici, la solution de « protection » du malware (qu’on appelle « packer ») présente tellement de couches qu’elle a décidé de lui donner le petit nom de « Wedding Cake ». L’auteur passe donc en revue les principales techniques mises en œuvre par le développeur du logiciel malveillant pour rendre difficile la vie de l’analyste.

Defcon 26

Cette année avait lieu la 26e édition de la DEF CON, qui est probablement LA plus grosse convention de hackers, au sens traditionnel du terme. 28.000 personnes étaient présentes cette année (source : les conversations dans les couloirs). Nous avons parcouru les immenses couloirs avec des potes. L’ensemble de la convention tenait sur 3 hôtels (appartenant tous au même groupe), à savoir :

- Le Caesar’s Palace

- Le Flammingo

- Le Linq Là encore, il y avait un grand nombre de présentations, en simultané. En effet, il y avait 3 salles de conférence immenses (permettant d’accueillir plusieurs milliers de personnes chacune), puis une organisation en « villages »

Liste non exhaustive de villages :

- IOT (Objets connectés)

- Wireless (wifi, évidemment, mais tout ce qui tourne autour de la radio en général)

- AI (intelligence artificielle)

- Bio hacking (pacemakers, mais aussi les gens qui portent des lentilles électroniques)

- Crypto & privacy (vie privée en général)

- Social engineering

- Data tampering (comment ouvrir un paquet scellé sans briser le sceau)

- Packet hacking (analyse de trafic réseau)

- Voting machine hacking (machines à voter électroniques)

- …

Une liste exhaustive des villages est disponible sur leur site https://www.defcon.org/html/defcon-26/dc-26-villages.html. Ce site est également une mine d’or très importante pour savoir quoi faire et où (et quand..). En plus des différentes présentations « officielles » ayant lieu dans les différentes salles de conférence (track one, two, three et 101) en simultané, la plupart des villages proposent également des présentations. C’est pratique lorsque l’on a une préférence pour un sujet précis (par exemple l’IOT, auquel cas, rester dans l’iot village permet d’assister à la majorité des activités en rapport avec ce sujet).

Des ateliers sont également prévus dans la plupart des villages. Là encore, il est impossible d’être exhaustif car il ne nous a pas été possible d’assister à l’intégralité des activités dans la totalité des villages, mais voici une sélection :

- Tentatives de prise de contrôle de différentes machines à voter utilisées réellement dans différents états des états unis, dans le voting machine hacking village. Ce « village » a la bénédiction des autorités en sécurité informatique du pays, qui a d’ailleurs remis une récompense à cette initiative en début d’année. Cette année, Rachel Tobac a fait une vidéo montrant comment elle arrive à passer « admin » d’une machine à voter en moins de 2 minutes. https://twitter.com/racheltobac/status/1028437783050776576?lang=en

- Le wall of sheep comme tous les ans dans le packet hacking village. Ce village dispose d’une copie des captures réseau dont disposent les admins du réseau de defcon. Du moins le wifi public (il existe un réseau sécurisé sinon, mais nécessitant un compte obtenu après enregistrement). Le principe est simple : chercher des traces d’identifiants dans ces captures réseau, et les balancer sur un écran géant, dans le but de sensibiliser le propriétaire du compte. On y retrouve de tout, mais généralement c’est des mots de passe POP/IMAP (sans SSL donc)

- R00tz asylum. Je ne m’y suis pas rendu car n’étant pas la cible privilégiée de ce village. Il s’agit d’une sorte de garderie pour les enfants dont les parents assistent à DEF CON (c’est le même principe que NDH Kids, à la nuit du hack parisienne). Cette année, il a été question de ce village dans la presse en raison du fait qu’il a été proposé une initiation à certaines attaques, dont les injections SQL, avec mise en pratique sur des faux sites de présentation d’élections. Des faux sites, présentant des vulnérabilités voulues, pour initier des enfants à l’exploitation d’injections SQL, et pour illustrer l’impact, une base de données comportant des résultats d’élections se situait en back-end. Il n’a pas fallu attendre longtemps évidemment avant qu’un journal ne titre qu’un enfant de 11 ans avait réussi à truquer les résultats des élections aux USA.

- Data duplication village. Ici, il est possible de venir avec des disques durs de grande capacité (il est recommandé de ramener 3 disques de 6Tb chacun) sur lesquels seront copiés des fichiers intéressants d’un point de vue sécurité informatique (des rainbow tables, utiles pour le cassage de mots de passe, ou encore des archives de conférences passées). La copie prend environ 14 heures. Le village propose également des présentations sur la récupération de données, la sauvegarde de données, etc.

- Tamper Evident Village. Dans ce village, il est possible de découvrir tout ce qui tourne autour des sceaux anti tampering. On est invités à s’asseoir à une table avec un produit anti tampering (enveloppe sécurisée, collier, etc), et essayer de l’ouvrir. Un spécialiste est là pour nous aider si on bloque.

- Skytalks. Ici c’est des présentations dans l’esprit « ce qui se passe à Vegas reste à Vegas », contrairement aux autres présentations (y compris celles des villages) qui sont filmées et seront disponibles plus tard sur Youtube. La raison ? certains sujets abordés sont relativement sensibles, comme par exemple un responsable sécurité dans un hopital d’un pays d’amérique du sud qui raconte ce qu’il a vu.

- Car Hacking Village. Ici c’est le coin des jackys qui se sont mis à l’informatique. Il s’agit de bidouillage de voitures, et pas uniquement de piratage. A noter, cette année Elon Musk (PDG de Tesla) est venu faire un saut pour annoncer un programme de Bug Bounty pour ses voitures, et la mise à disposition du code source des Tesla en open source https://electrek.co/2018/08/11/tesla-open-source-vehicle-security-software-free-other-automakers-safe-self-driving-future/ (ça va dans la continuité de la possibilité d’utiliser des brevets de Tesla Cars sans avoir à payer de royalties).

- ICS village. Industrial Control Services (et l’univers SCADA). Une maquette de ville avec éclairage et centrale nucléaire était la cible. Le but était de pirater l’ensemble.

Au niveau des présentations, voici certaines auxquelles nous avons pu assister (la majeure partie du temps a été consacrée à aller dans les différents villages, pour pratiquer divers exercices et apprendre certaines nouvelles techniques).

- NSA Talks cybersecurity. Par Rob Joyce, ancien responsable de l’équipe TAO de la NSA (Tailored Access Operations). Le bonhomme sait de quoi il parle, il a supervisé une des meilleures équipes d’attaquants étatiques existant. Il faisait un état des lieux de la sécurité des infrastructures du pays, les menaces pesant dessus (dont la partie vote évidemment), et citait un certain nombre de pays menant des opérations clairement hostiles (dont la russie, la chine, l’iran et la corée du nord).

- Bypass de 802.1x-2010 en 2018. Le speaker fait un état de l’art des techniques de contournement sur différents mécanismes de NAC, puis présente sa méthode de contournement de 802.1x-2010 à l’aide d’un outil qu’il a mis en ligne ( https://github.com/s0lst1c3/silentbridge ). La présentation est intéressante, mais en tant que pentester je suis rarement confronté à du 802.1x, et lorsque c’est le cas, il est trivial de le contourner par des moyens plus simples (comme aller se brancher à la place d’une imprimante réseau qui dispose d’une exception pour son port RJ45).

- Attaques « man in the disk ». Présentation un peu décevante illustrant le détournement d’une application Android légitime par une autre application via l’utilisation de l’espace partagé sur stockage amovible (carte SD par exemple), en utilisant le fait que certaines applications cherchent leurs bibliothèques (fichiers .so) potentiellement sur cet espace de stockage, par défaut. Le principe m’a fait penser à du « dll hijacking » bien connu sous Windows. Ce n’est pas une nouvelle vulnérabilité, car ce problème est documenté dans les bonnes pratiques de développement Android édité par Google (https://developer.android.com/training/articles/security-tips).

- Exploiting ActiveDirectory Administrator Insecurities. En fait il s’agit exactement du même talk qu’à Black Hat sur les attaques AD par l’admin de adsecurity.org dont j’ai parlé ci-dessus.

- Breaking Extreme Networks WingOS. Le speaker présente WingOS, un système d’exploitation utilisé comme point d’accès WiFi dans des avions ! (mais pas que, évidemment). Il présente rapidement le fonctionnement et en vient à des vulnérabilités qui ont été trouvées par reverse engineering, dont une sorte de « backdoor » avec un mot de passe commun à tous les équipements, puis une série de vulnérabilités de type stack et heap overflows pré-auth (ne nécessitant pas d’identifiants). L’environnement d’exploitation semble totalement simple (pas d’adresses mémoire aléatoires, pas d’anti exécution, rien) MAIS, c’est du MIPS, et le payload se retrouve dans un cache de données (D-CACHE) au lieu du cache d’instructions. Le speaker explique donc comment il a dû ruser pour provoquer, au moment de l’exploitation, un vidage du cache (flush), en provoquant le remplissage puis en provoquant l’appel à une fonction bloquante comme « sleep() ».

La DEF CON est un événement assez unique en son genre, par le nombre de participants (28.000 cette année environ), sa localisation (Las Vegas, dans des hôtels de légende, comme le Flamingo), ou tout simplement les personnes qui s’y retrouvent (on y croise aussi bien de simples passionnés de « hacking » au sens strict du terme, que le patron des pentesters de la NSA, qui est quelqu’un d’abordable au passage). Alors on lira ici et là que la DEFCON c’est risqué pour son matériel informatique, qu’il faut bruler son téléphone et son ordinateur en revenant en France, etc. etc. Tout dépend ce qu’on en fait, et quel est notre modèle de menace. Si votre téléphone portable est à jour, que vous ne le connectez PAS au Wifi (idéalement, le Wifi devrait être coupé, tout simplement, idem le Bluetooth), et que vous utilisez un VPN pour accéder à Internet (en 4G, qui marche plutôt bien, il vaut mieux disposer d’un abonnement à Free Mobile, permettant d’utiliser 25Go de data, compris dans l’abonnement, les autres opérateurs étant extrêmement chers), ça réduit déjà fortement les risques de mauvaises surprises. En effet, le risque zéro n’existe pas, mais la probabilité qu’un attaquant grille une vulnérabilité zero-day sur la pile GSM/4G de VOTRE modèle de téléphone, dans une conférence avec des gens qui surveillent tout ce qui passe…vu le prix d’une telle vulnérabilité, code d’exploitation compris, ça serait du beau gâchis. Même sentence pour l’ordinateur. S’il n’y a pas nécessité de se lier au Wi-Fi de la DEF CON, alors inutile de le faire. Pour ma part, j’utilise un adaptateur Ethernet (ou wifi) USB, et non pas celui intégré à mon laptop. Cela me permet de les affecter à une machine virtuelle (dans vmware -> removable devices), et faire en sorte que seule la machine virtuelle soit sur le réseau « hostile ». Un attaquant devra donc compromettre la machine virtuelle ET sortir de l’environnement cloisonné (« escape VM »). Là encore, vu le prix d’un exploit pour escape VM, ça serait du gâchis.

Photos en vrac

J’ai pris un grand nombre de photos du Groenland. C’est la face arrière de mon téléphone qui est à l’origine de ces vilaines taches marron :(

J’ai pris un grand nombre de photos du Groenland. C’est la face arrière de mon téléphone qui est à l’origine de ces vilaines taches marron :(

Point de passage obligatoire à Las Vegas. Par contre je ne suis pas allé faire de selfie, il y avait une file d’attente monstrueuse !

Point de passage obligatoire à Las Vegas. Par contre je ne suis pas allé faire de selfie, il y avait une file d’attente monstrueuse !

Exhibant fièrement son badge Black Hat US

Exhibant fièrement son badge Black Hat US

Un mec qui se balade avec des antennes Wifi sur le dos. Ca doit peser un âne mort.

Un mec qui se balade avec des antennes Wifi sur le dos. Ca doit peser un âne mort.

Le mur au dessus de l’escalator après un week-end de conférences

Le mur au dessus de l’escalator après un week-end de conférences